Bug Bounty-Programm starten

Bug Bounty-Programme sind ein bewährtes Werkzeug um andere Dienstleistungen aus dem Bereich IT-Sicherheit smart zu ergänzen. Das Definieren, Aufsetzen und Leiten eines solchen Programms ist mit vielen Herausforderungen verbunden - wir kennen sowohl die Sicht des "ethischen Hackers" als auch des verantwortlichen Programm-Managers.

Warum Bug Bounty Programme für moderne Unternehmen funktionieren

Klassische Security-Audits prüfen zu festgelegten Terminen. Ein Bug Bounty Programm ergänzt diese Maßnahmen durch kontinuierliche Tests durch hoch motivierte Researcher und Ethical Hacker. Sie profitieren von der Erfahrung internationaler Spezialisten, ohne den operativen Aufwand selbst stemmen zu müssen - wir übersetzen jedes Finding in priorisierte Maßnahmen für Ihr Team.

- Schneller erkennen: Kritische Exploits und Zero-Day-Schwachstellen werden innerhalb weniger Stunden anstatt nach dem nächsten Audit sichtbar.

- Kosten steuern: Sie bezahlen nur für valide Funde und behalten Ihr Budget über abgestufte Belohnungsmodelle im Griff.

- Compliance absichern: Nachvollziehbare Reports helfen bei Anforderungen aus NIS2, ISO 27001, TISAX oder internen Audit-Programmen.

Gemeinsam definieren wir, welche Assets geschützt werden, wie sensibel Daten sind und welche Reifegrade bei Ihnen bereits vorliegen. Danach entscheiden wir faktenbasiert, ob ein Programm skaliert oder ob zunächst ergänzende Maßnahmen wie Penetrationstests oder eASM sinnvoller sind.

Programmleitplanken & Plattform-Setup

Reifegrad-Workshop

Business Case & Risikoabwägung

Policy & Researcher-Auswahl

Launch-Playbook

Developer Enablement

Quick Fix & Hardening Support

Kontinuierliche Monitoring-Services

Triage & Retests

Kommunikation & Priorisierung der Funde

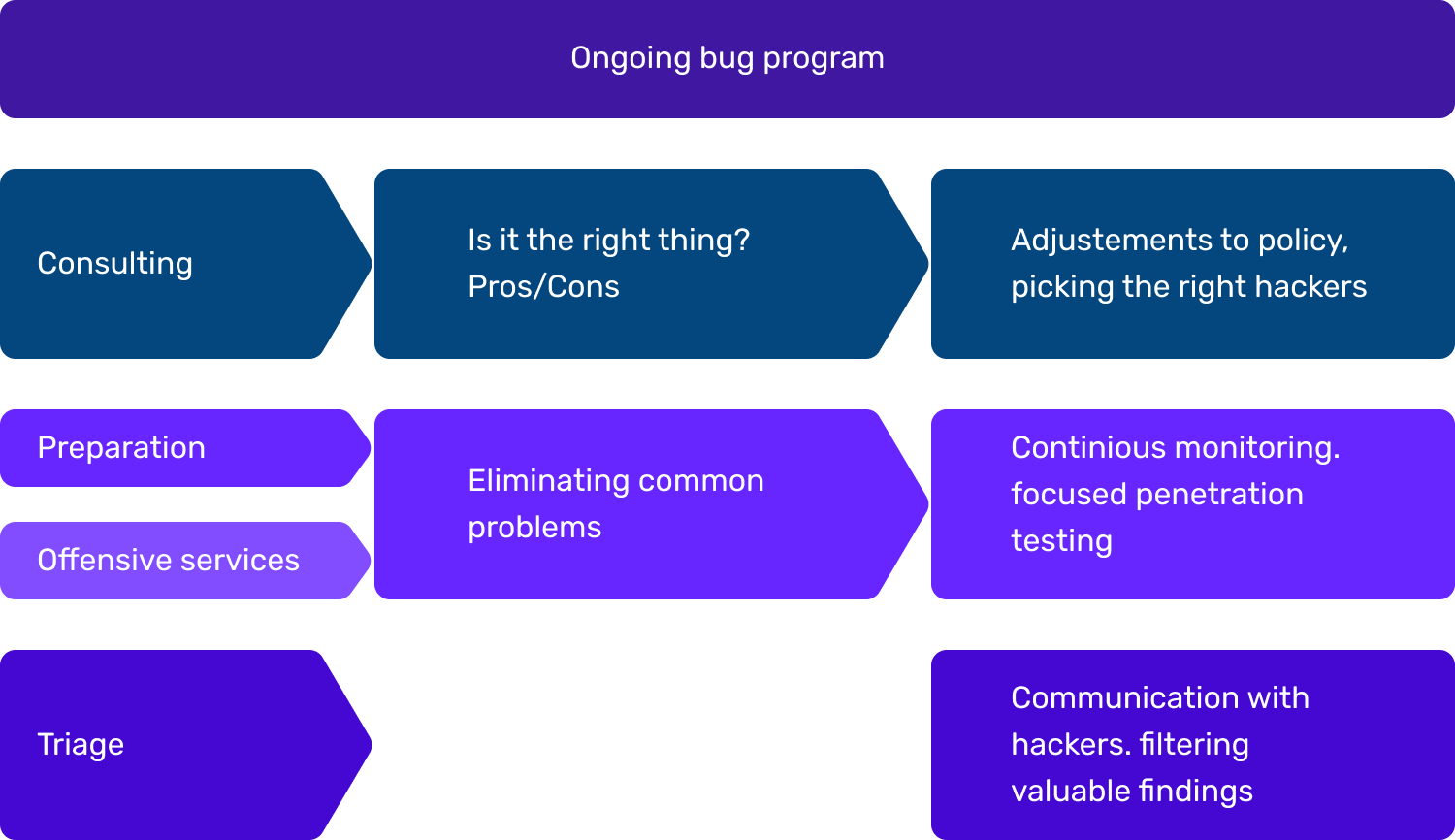

Vorgehen beim Aufsetzen eines Bug Bounty-Programms

Unser Ansatz verbindet strategische Beratung mit operativer Entlastung. Wir strukturieren Ihr Programm so, dass Budget, Ressourcen und Sicherheitsziele zueinander passen - ohne Überraschungen bei Governance, Entwicklerkapazitäten oder internen Freigabeprozessen.

Scoping & Business Case

Wir evaluieren gemeinsam Ziele, Risikoappetit und bestehende Security-Prozesse. Daraus leiten wir ab, welche Assets im Scope sein sollten, wie die Governance aussieht und ob alternative Maßnahmen vorgeschaltet werden müssen.

- Stakeholder-Workshop und Reifegrad-Check

- Definition von Assets, Ausschlüssen und Erfolgskriterien

- Belohnungsmodell inkl. Budget- und Freigabeprozess

Programmaufbau & Launch

Wir erstellen Policies, Kommunikationskanäle und Guidelines für Researcher. Bei Bedarf schließen wir Vorbereitungslücken durch Penetrationstests, Shadow-IT-Aufdeckungen oder Hardening-Sprints.

- Handverlesene Auswahl geprüfter Researcher

- Onboarding-Paket inkl. Safe-Harbor, Response-Zeiten und SLA-Templates

- Tooling-Setup für Plattform, Ticketing und internes Reporting

Managed Triage & Verbesserung

Wir übernehmen die Bewertung aller Funde, priorisieren Maßnahmen und begleiten Entwicklerteams bis zum Retest. Dashboards und Management-Updates machen den Effekt jederzeit transparent.

- Technische Triage inklusive Proof-of-Concept-Verifikation

- Abgestimmter Kommunikations- und Reward-Prozess mit Researchern

- Reporting zu MTTR, Fundqualität, Lessons Learned und Optimierungsschritten

Kontakt aufnehmen

Haben Sie Fragen zu unseren Dienstleistungen? Wir beraten Sie gerne und erstellen Ihnen ein individuelles Angebot.

Schnelle Antwort

Wir melden uns innerhalb von 24 Stunden bei Ihnen

Datenschutz

Ihre Daten werden vertraulich behandelt

Persönliche Beratung

Direkter Kontakt zu unseren Experten

Ergänzt die Bug Bounty-Beratung

Kontinuierliche Überwachung

Unsere eASM Plattform "Argos" überwacht Ihre externe Angriffsoberfläche kontinuierlich. Findings fließen direkt in die Bug Bounty Policy ein - so stellen Sie sicher, dass nur aktuelle und freigegebene Systeme im Scope landen.

Penetrationstests

Penetrationstests schaffen Klarheit, bevor Sie live gehen. Wir schließen kritische Lücken in Kernsystemen und sorgen dafür, dass Ihr Bug Bounty Budget nicht für Basis-Funde aufgebraucht wird.

Darknet Intelligence

Angreifer nutzen geleakte Zugangsdaten als Einstiegspunkt. Mit Darknet Intelligence erkennen Sie, ob kompromittierte Konten das Bug Bounty Programm beeinflussen könnten - und reagieren, bevor Researcher oder echte Angreifer sie ausnutzen.

Was Kunden über uns sagen

Erfahrungen aus realen Projekten

„Wir waren sehr von DSecured beeindruckt. Die Ergebnisse, die vorgestellt wurden, übertrafen unsere Erwartungen bei weitem. Es wurde eine Vielzahl von IT-Problemen und schwerwiegenden Schwachstellen gefunden - die klar und deutlich kommuniziert wurden. Die Zusammenarbeit war unkompliziert und reibungslos."

„Die Sicherheit der Daten unserer Kunden steht für uns an erster Stelle. Dank DSecured waren wir in der Lage die Resilienz unserer Systeme zu verbessern und festzustellen, wie wichtig das Thema "Shadow IT" ist. Das Engagement des Teams und deren Fähigkeiten haben für uns den entscheidenden Unterschied gemacht."

„DSecured konnte erstaunlich viele bisher unentdeckte Sicherheitslücken in unserer Infrastruktur entdecken. Hierfür wurde die Plattform Argos als auch klassische Penetrationstests verwendet. Wir haben die ehrliche Beratung rund um das Thema IT-Sicherheit sowie Automatisierung sehr geschätzt und danken Herrn Strobel hierfür."

„Herr Strobel und sein Team führen regelmäßig Penetrationstests gegen unsere Automatisierungsplattform durch - und werden immer wieder fündig. Die Ergebnisse werden klar und reproduzierbar dargestellt. Die Kommunikation erfolgte bisher auf kurzem Wege via z.B. Slack. Wir können DSecured definitiv weiter empfehlen."