Pentest-Bericht: Beispiel für unsere Berichte

Aufbau eines klassischen Pentest-Berichts

Ein Pentest-Bericht ist ein Dokument, das die Ergebnisse eines Penetrationstests zusammenfasst. Auf dieser Seite finden Sie einen Beispielbericht, der von uns regelmäßig aktualisiert wird und auf einem echten Bericht aus 2018 basiert. So können Sie sich einen guten Eindruck von unserer Arbeit und Methodik machen.

Der grundlegende Aufbau unserer Berichte sieht folgendermaßen aus:

- Deckblatt

- Inhaltsverzeichnis

- Zusammenfassung für das Management

- Einführung

- Umfang

- Methodik

- Allgemeine Empfehlungen

- Übersicht zu allen relevanten Sicherheitslücken

- Fazit und Empfehlungen

Was Sie aus dem Bericht erhalten

Management Summary

Auf ein bis zwei Seiten stellen wir Risiken, Business-Impact und Sofortmaßnahmen dar - perfekt für Vorstände, CISOs und Audit-Teams.

Bestätigungsschreiben

Für Kunden oder Partner erstellen wir auf Wunsch ein offizielles Compliance-Schreiben inklusive Testzeitraum und Umfang.

Aktionsplan

Priorisierte Maßnahmenliste mit Verantwortlichkeiten und empfohlenen Deadlines - direkt importierbar in Ihr Ticket-System.

Retest-Bericht

Nach Umsetzung wiederholen wir die Tests und dokumentieren sauber, welche Ergebnisse geschlossen, entschärft oder noch offen sind.

So bereiten wir Ergebnisse auf

Jeder Eintrag im Beispielbericht folgt einer einheitlichen Struktur - damit Security, Entwicklung und Management den Kontext schnell verstehen und handeln können.

CVSS 3.1 Score, betroffene Assets, Zugangsvoraussetzungen und nachvollziehbarer Impact.

Proof-of-Concept, Screenshots und Payloads - inklusive Hinweise für Log-Korrelation und Detection.

Konkrete Fix-Empfehlungen, Priorität und Zuordnung zu verantwortlichen Teams oder Lieferanten.

Methodik

Unsere Methodik orientiert sich an Branchstandards, wie dem OWASP Web Security Testing Guide sowie den Empfehlungen des Bundesamts für Sicherheit in der Informationstechnik (BSI). Standard, wie OSSTMM oder PTEST, sind uns ebenfalls nicht fremd.

Allgemein ist es für uns so, dass ein Penetrationstest IMMER ein manueller Pentest eines Systems ist. Automatisierte Tools und Methoden dienen uns als Unterstützung, um die Effizienz zu steigern und um sicherzustellen, dass wir keine offensichtlichen Probleme übersehen. Wir setzen auf eine Kombination aus manuellen und automatisierten Tests, um die bestmöglichen Ergebnisse zu erzielen.

Je nach Kundenwusch und Anforderungen wird die Methodik angepasst. So kann es sein, dass wir beispielsweise einen Red Teaming Ansatz verfolgen, um die Sicherheit eines Unternehmens ganzheitlich zu prüfen.

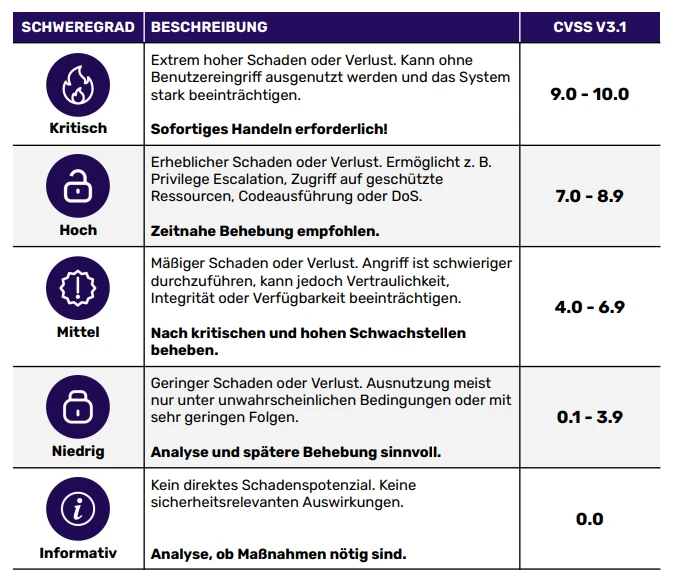

CVSS 3.1 als Scoring

CVSS steht für Common Vulnerability Scoring System und ist ein Industriestandard, um die Schwere von Schwachstellen zu bewerten. CVSS 3.1 ist die aktuellste Version und wurde 2019 veröffentlicht. Zeitnah werden wir sicherlich auf CVSS 4.0 umsteigen und entsprechend diese Seite und unseren Beispiel-Bericht anpassen.

Mehr als eine Fundliste

Allgemeine Empfehlungen

Wir formulieren Best Practices für Betrieb, Architektur und DevSecOps - auch über den getesteten Umfang hinaus.

Roadmap & Prioritäten

Empfehlungen sind nach Impact und Aufwand geordnet. So wissen Teams sofort, womit sie beginnen sollen.

Fazit & Lessons Learned

Zum Abschluss zeigen wir Trends und wiederkehrende Muster - die Basis für nachhaltige Sicherheitsinitiativen.

Penetrationstest anfragen

Haben Sie Fragen zu unseren Dienstleistungen? Wir beraten Sie gerne und erstellen Ihnen ein individuelles Angebot.

Schnelle Antwort

Wir melden uns innerhalb von 24 Stunden bei Ihnen

Datenschutz

Ihre Daten werden vertraulich behandelt

Persönliche Beratung

Direkter Kontakt zu unseren Experten