Red Teaming ist eine Methode in der Informationssicherheit, bei der ein Team von Sicherheitsexperten (das sogenannte Red Team) versucht, in die Systeme, Netzwerke und physische Sicherheit einer Organisation einzudringen. Ziel ist es, Schwachstellen aufzudecken, bevor echte Angreifer diese ausnutzen können. Es handelt sich dabei um eine realistische Simulation von Angriffen, um die Effektivität der bestehenden Sicherheitsmaßnahmen zu testen.

Woher stammt der Begriff Red Teaming?

Der Begriff hat seinen Ursprung im Militär. Traditionell wurden "Red Teams" eingesetzt, um gegnerische Kräfte zu simulieren und so die eigenen Strategien und Taktiken zu testen und zu verbessern. Im Laufe der Zeit wurde dieses Konzept auf den Bereich der Cybersicherheit übertragen, um Organisationen dabei zu helfen, ihre Verteidigungsmaßnahmen gegen potenzielle Cyberangriffe zu stärken. Das merkt man vor allem bei der Begriffswahl, die stark an militärische Begriffe erinnert.

Wer führt Red Teaming durch?

Red Teaming ist ein interdisziplinäres Unterfangen. Ein effektives Red Team besteht aus diversen Spezialisten - die Zusammensetzung kann aber stark variieren und wird maßgeblich durch das Ziel beeinflusst. Typischerweise findet man in einem Red Team einen Penetrationstester, einen Social Engineer und ggf. noch einen Entwickler. IT-Experten, die sich mit Netzwerksicherheit, Anwendungssicherheit und physischer Sicherheit auskennen, sind ebenfalls gefragt und kommen bei Bedarf zum Einsatz. Ist der Fokus stark auf Social Engineering ausgelegt, sieht man bei komplexen Operationen hin und wieder auch Psychologen im Team. Eine gute Kombination sind klassische Penetrationstester in Verbindung mit Experten, denen Bug Bounty Hunting nicht fremd ist (wie DSecured).

Welche Vorteile bietet Red Teaming?

Ganzheitliche Sicherheitsbewertung: Betrachtung von

Technologie, Prozessen und Mitarbeitern.

Realistische Angriffsszenarien: Vorbereitung auf tatsächliche

Bedrohungen.

Verbesserung der Sicherheitskultur: Sensibilisierung der

Mitarbeiter für Sicherheitsrisiken.

Optimierung von Abwehrstrategien: Identifikation von

Schwachstellen ermöglicht gezielte Verbesserungen.

Welche Herausforderungen gibt es beim Red Teaming?

-

Kosten und Ressourcen:

Red Teaming kann zeitaufwendig und kostspielig sein. -

Datenschutz und Compliance:

Sicherstellung, dass alle Aktivitäten gesetzeskonform sind. -

Betriebsrisiken:

Simulierte Angriffe können unbeabsichtigte Auswirkungen auf den Geschäftsbetrieb haben. -

Interne Akzeptanz:

Mitarbeiter könnten sich überwacht oder getestet fühlen.

Welche Szenarien werden im Red Teaming verwendet?

Red Teaming umfasst eine Vielzahl von Szenarien, die realistische Cyberangriffe simulieren, um die Sicherheitsmechanismen eines Unternehmens umfassend zu testen. Diese Szenarien sind darauf ausgelegt, verschiedene Angriffsmethoden und -vektoren abzudecken, die von tatsächlichen Bedrohungsakteuren genutzt werden. Allgemein gibt es drei Hauptkategorien von Szenarien: externe Angriffe, interne Angriffe und physische Angriffe.

Externe Angriffe

Externe Angriffsszenarien simulieren Bedrohungen von außerhalb des Unternehmensnetzwerks. Dabei versucht das Red Team, ohne vorherigen Zugang in das System einzudringen. Dies kann durch Ausnutzen von öffentlich zugänglichen Diensten oder durch gezielte Phishing-Kampagnen geschehen. Daher ist es wichtig, dass Unternehmen ihre externen Schnittstellen regelmäßig überprüfen. Shadow IT und ungesicherte Cloud-Dienste sind häufige Einfallstore für externe Angreifer. Auch schlecht konfigurierte Load Balancer, Firewalls oder Server allgemein sind beliebte Ziele für Angreifer.

Interne Angriffe

Interne Szenarien setzen voraus, dass der Angreifer bereits einen gewissen Zugang zum internen Netzwerk hat, beispielsweise als Insider oder durch kompromittierte Zugangsdaten. Hier konzentriert sich das Red Team darauf, Berechtigungen zu eskalieren und seitliche Bewegungen im Netzwerk durchzuführen. Häufig sieht man, dass interne Angriffe schwerer zu erkennen sind, da sie legitimen Aktivitäten ähneln. Oft ist es aber so, dass sich das Red Team relativ schnell ausbreiten kann, da die interne Sicherheit leider oft nicht so gut ist, wie die externe.

Physische Angriffe

Physische Angriffsszenarien beinhalten das Eindringen in Unternehmensgebäude oder Rechenzentren. Das Red Team versucht, physischen Zugang zu Geräten oder Netzwerkinfrastrukturen zu erlangen, um direkt an sensible Daten zu gelangen oder Schadsoftware zu installieren. Hier sollte man bei der physischen Sicherheit ansetzen und Zugangskontrollen sowie Überwachungssysteme implementieren. Techniken, wie Tailgating kommen hier zum Einsatz.

Wer profitiert vom Einsatz eines Red Teams?

Theoretisch würde von einem Red Teaming-Einsatz jedes Unternehmen, egal welcher Größe profitieren. Die Wahrscheinlichkeit, dass das Red Team einen Weg rein findet, ist relativ hoch. In der Praxis ist Red Teaming allerdings keine günstige Angelegenheit, weshalb eher große Unternehmen und Behörden davon Gebrauch machen. Unternehmen, die in den Bereich KRITIS fallen, ist ein Red Teaming angeraten - zumal man hier von besonders wichtigen Institutionen und Unternehmen spricht, deren Schutzbedarf sehr hoch ist.

Wie sollte ein Unternehmen vorgehen, wenn das Budget Red Teaming ausschließt?

Viele Unternehmen haben Interesse an einem Vorgehen, das über klassisches Penetrationstesting hinaus geht und in Richtung Red Teaming geht. Hier lohnt es sich eine Kombination aus relativ einfacher Risikoanalyse, fokussierten Penetrationstests sowie Vorgehen, das man aus dem Bereich Bug Bounty kennt, zu wählen. Automatisierung kann hier eine große Rolle spielen - als Beispiel wäre hier Externes Attack Surface Management zu nennen. Die Daten, die solche Systeme sammlen, können dann als Basis für Penetrationstests dienen. Auch Penetrationstests as a Service sind gute Ideen, die mit Experten erörtern werden sollten.

Was sind die Unterschiede zwischen Red Teaming und Penetrationstests?

Obwohl sowohl Red Teaming als auch Penetrationstests darauf abzielen, Schwachstellen in IT-Systemen aufzudecken, unterscheiden sie sich deutlich in ihrer Methodik, ihrem Umfang und ihren Zielen. Während Penetrationstests einen breiten Überblick über technische Sicherheitslücken bieten, fokussiert sich Red Teaming auf die Simulation realistischer Angreiferverhalten, um die gesamte Sicherheitsstrategie eines Unternehmens zu bewerten.

Methodik und Vorgehensweise

Penetrationstester nutzen standardisierte Methoden und Tools, um bekannte Schwachstellen zu identifizieren. Sie arbeiten oft nach einem vordefinierten Plan und innerhalb klarer Grenzen. Im Gegensatz dazu agiert das Red Team flexibler und kreativer, indem es unkonventionelle Wege sucht, um in Systeme einzudringen. Daher ist das Red Team in der Lage, auch unbekannte oder komplexe Schwachstellen aufzudecken oder Daten, die über die Zeit gesammelt wurden, effektiv in Schwachstellen umzumünzen.

Zeitlicher Rahmen und Intensität

Penetrationstests sind meist zeitlich begrenzt und konzentrieren sich auf spezifische Systeme oder Anwendungen. Red-Team-Operationen hingegen können sich über mehrere Wochen oder Monate erstrecken und umfassen eine umfassende Analyse der gesamten Sicherheitsinfrastruktur. Dies ermöglicht es, tiefgreifende Schwachstellen zu identifizieren, die bei kürzeren Tests unentdeckt bleiben könnten.

Was sind die Unterschiede zwischen Red Teaming und Assume Breach?

Der "Assume Breach"-Ansatz und Red Teaming teilen das gemeinsame Ziel, die Sicherheitslage eines Unternehmens zu evaluieren, unterscheiden sich jedoch in ihrer Perspektive und ihrem Schwerpunkt. Während Red Teaming versucht, in ein System einzudringen, geht "Assume Breach" davon aus, dass der Einbruch bereits stattgefunden hat, und konzentriert sich auf die Reaktionsfähigkeit und Schadensbegrenzung.

Perspektive des Angreifers vs. Verteidigers

Red Teaming nimmt die Perspektive des Angreifers ein und versucht, die Sicherheitsmaßnahmen zu umgehen. "Assume Breach" hingegen versetzt sich in die Rolle des Verteidigers, der einen bereits erfolgten Angriff entdeckt und eindämmt. Daher ergänzen sich beide Ansätze und bieten ein umfassendes Bild der Sicherheitslage.

Schwerpunkt auf Erkennung und Reaktion

Während Red Teaming den Fokus auf das Eindringen legt, betont "Assume Breach" die Fähigkeit eines Unternehmens, Angriffe zu erkennen, zu analysieren und angemessen zu reagieren. Hier sollte man bei der Implementierung von effektiven Erkennungs- und Reaktionsmechanismen anfangen, um die Auswirkungen eines Angriffs zu minimieren.

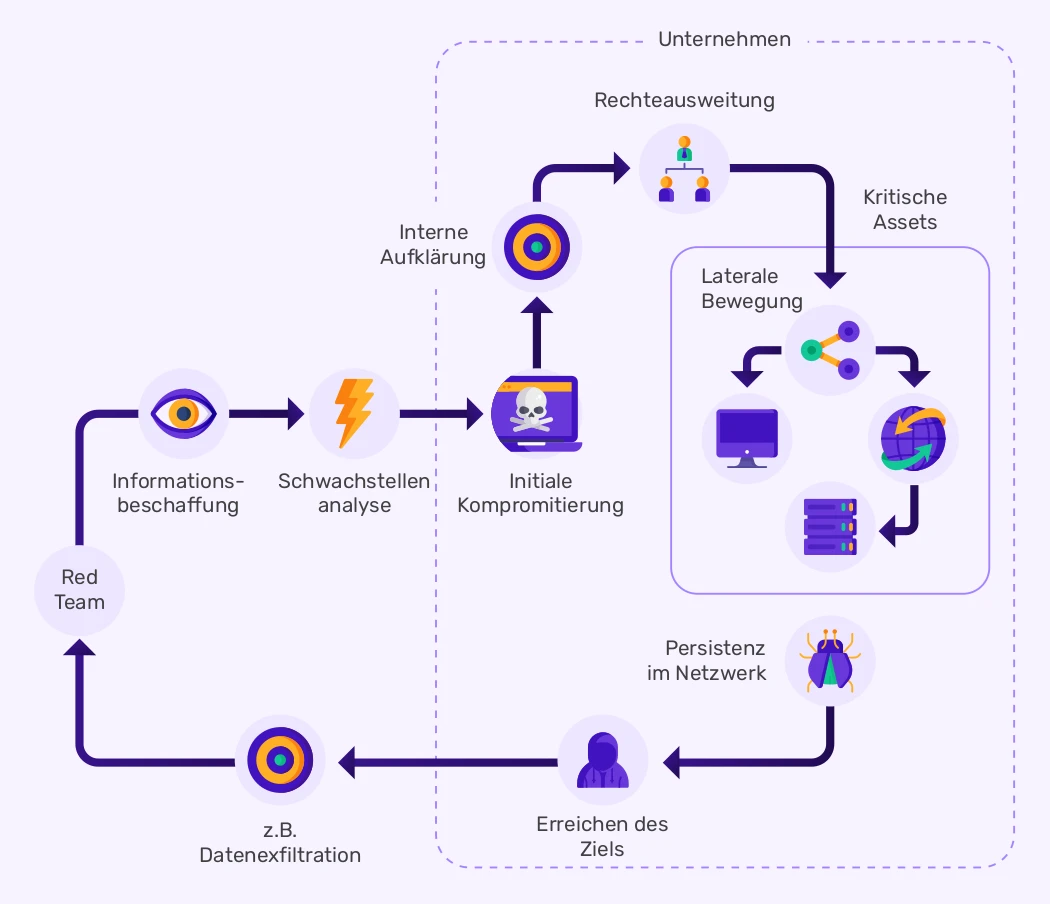

Wie läuft eine typische Red-Team-Operation ab?

Eine typische Red-Team-Operation folgt einem strukturierten Ablauf, der mehrere Phasen umfasst. Der Prozess beginnt mit der Informationsbeschaffung und endet mit der Berichterstattung der Ergebnisse. Allgemein gibt es folgende Schritte, die in einer Red-Team-Operation durchlaufen werden.

Phasen einer Red-Team-Operation

-

Aufklärung/Reconnaissance:

Sammlung von Informationen über das Zielunternehmen, um mögliche Angriffsvektoren zu identifizieren. Hierbei werden Dienste identifizierte, Ports gescannt, externe Quellen verwendet und so weiter. -

Initialer Zugriff:

Versuch, in das Netzwerk einzudringen, beispielsweise durch Phishing oder Ausnutzung von Schwachstellen im Perimeter. Klassische Beispiele sind das Finden nicht gepatchter Systeme. -

Ausweitung der Berechtigungen:

Eskalation von Rechten, um tieferen Zugang zu Systemen zu erhalten. Lokale Exploits erlauben es oft, initiale Nutzerrechte zu erhöhen und so root/system zu werden. -

Lateral

Movement:

Bewegung innerhalb des Netzwerks, um weitere Systeme zu kompromittieren. Meist liegt das Ziel tiefer im System - ein bestimmer Datenbank-Server, der PC des CEOs oder ähnliches. -

Zielerreichung:

Zugriff auf die definierten Ziele, wie sensible Daten oder kritische Systeme. Datenexfiltration - ohne aufzufallen - ist hier ein Punkt, der besonders wichtig ist. -

Spurentarnung:

Maßnahmen zur Vermeidung der Entdeckung und Aufrechterhaltung des Zugangs. Spuren werden verwischt, in dem Logdateien gesäubert werden, AV sowie ähnliche Dienste - bei Bedarf - deaktiviert werden. -

Berichterstattung:

Dokumentation der gefundenen Schwachstellen und Empfehlungen zur Verbesserung - das passiert oft ganz klassisch in Form eines Berichts und/oder Präsentation.

Welche Werkzeuge und Techniken werden beim Red Teaming verwendet?

Beim Red Teaming kommen eine Vielzahl von Werkzeugen und Techniken zum Einsatz, die auch von echten Angreifern verwendet werden. Diese reichen von technischen Hilfsmitteln bis hin zu sozialen Manipulationsmethoden. Daher ist es wichtig, dass das Red Team ein breites Spektrum an Fähigkeiten besitzt.

Technische Werkzeuge

-

Netzwerkscanner:

Tools wie Nmap, um offene Ports und Dienste zu identifizieren. -

Exploit-Frameworks:

Plattformen wie Metasploit, um bekannte Schwachstellen auszunutzen. -

Custom Malware:

Entwicklung eigener Schadsoftware, um Antivirensysteme zu umgehen. -

Passwort-Cracking-Tools:

Anwendungen wie Hashcat, um verschlüsselte Passwörter zu entschlüsseln. -

Post-Exploitation-Tools:

Werkzeuge wie Cobalt Strike, um persistente Zugänge zu etablieren.

Social Engineering

Social Engineering ist eine effektive Methode, um an Zugangsdaten oder vertrauliche Informationen zu gelangen. Phishing-Kampagnen oder das Vortäuschen einer falschen Identität sind typische Ansätze. Im Detail sieht man hier oft sehr fokussierte Angriffe auf einen bestimmten Personenkreis (siehe Whaling).

Warum ist Red Teaming wichtig für die Cybersicherheit eines Unternehmens?

Red Teaming ist ein entscheidender Bestandteil einer umfassenden Sicherheitsstrategie. Es ermöglicht Unternehmen, ihre Abwehrmechanismen unter realistischen Bedingungen zu testen und proaktiv Schwachstellen zu beheben. Daher ist es wichtig, dass Unternehmen regelmäßig Red-Team-Übungen durchführen.

Erhöhung der Resilienz

Durch die Identifizierung und Behebung von Schwachstellen wird die Widerstandsfähigkeit gegenüber Cyberangriffen erhöht. Dies trägt dazu bei, potenzielle Schäden zu minimieren und die Kontinuität des Geschäftsbetriebs zu gewährleisten.

Verbesserung der Erkennungs- und Reaktionsfähigkeit

Red Teaming hilft dabei, die Fähigkeiten des Sicherheitsteams zu verbessern, indem es reale Angriffe simuliert. Dies ermöglicht es dem Blue Team, effektiver auf Bedrohungen zu reagieren und diese frühzeitig zu erkennen. Häufig sieht man, dass nach solchen Übungen die Reaktionszeiten deutlich sinken.

Was sollte ein Unternehmen beachten, bevor es ein Red Team engagiert?

Bevor ein Unternehmen ein Red Team beauftragt, sollten verschiedene Aspekte berücksichtigt werden. Es ist wichtig, klare Ziele zu definieren und die internen Prozesse entsprechend vorzubereiten. Zudem sollten rechtliche und ethische Rahmenbedingungen geklärt sein. Auch sollten bereits einige Sicherheitsmaßnahmen implementiert sein, um die Effektivität des Red Teams zu erhöhen. Penetrationstests gegen wichtige Systeme sind hier ein guter Anfang. Auch erste Phishing-Kampagnen gegen Mitarbeiter können helfen, die Sensibilität zu erhöhen. Zu einfach sollte man es dem Red Teaming nicht machen.

Klare Zieldefinition

Das Unternehmen sollte genau wissen, welche Bereiche getestet werden sollen und welche Ziele das Red Team erreichen soll. Dies hilft dabei, den Umfang der Operation zu bestimmen und Missverständnisse zu vermeiden. Nützlich ist die Definition von bestimmten Zielen, wie etwa die Exfiltration einer bestimmten Datei von einem bestimmten Rechner oder das erlangen von Domain Admin-Rechten im Netzwerk.

Rechtliche Rahmenbedingungen

Es müssen alle rechtlichen Aspekte geklärt sein, um sicherzustellen, dass die Aktivitäten des Red Teams im legalen Rahmen stattfinden. Dazu gehören Verträge, Haftungsausschlüsse und eventuell notwendige Genehmigungen. Speziell wenn Red Teaming auch physische Tests von Türen, Fenstern, Gebäuden und ähnlichem inkludiert.

Was ist der Unterschied zwischen einem Red Team, einem Blue Team und einem Purple Team?

In der Cybersicherheit werden häufig die Begriffe Red Team, Blue Team und Purple Team verwendet, um verschiedene Rollen zu beschreiben. Diese Teams arbeiten entweder gegeneinander oder miteinander, um die Sicherheitslage eines Unternehmens zu verbessern.

Red Team

Das Red Team übernimmt die Rolle des Angreifers und versucht, in die Systeme einzudringen und Schwachstellen auszunutzen. Es simuliert die Taktiken und Techniken echter Bedrohungsakteure, um die Abwehrmechanismen zu testen.

Blue Team und Purple Team

Das Blue Team ist für die Verteidigung zuständig und arbeitet daran, Angriffe zu erkennen und abzuwehren. Das Purple Team entsteht aus der Zusammenarbeit von Red und Blue Team, um die Kommunikation zu verbessern und gemeinsam Strategien zur Sicherheitsverbesserung zu entwickeln.

Warum ist es wichtig, dass das Blue Team nicht über die Red Teaming Maßnahmen informiert wird?

Die Unwissenheit des Blue Teams über die geplanten Red-Team-Aktivitäten ist entscheidend für die Realitätsnähe der Simulation. Nur so kann das Verteidigerteam authentisch auf unerwartete Angriffe reagieren, was wertvolle Erkenntnisse über die Effektivität der bestehenden Sicherheitsmaßnahmen liefert.

Echte Reaktionsfähigkeit testen

Wenn das Blue Team nicht vorgewarnt ist, kann es seine tatsächlichen Fähigkeiten unter Beweis stellen. Daher ist es wichtig, dass die Tests unter realistischen Bedingungen stattfinden, um Schwachstellen in der Erkennung und Reaktion aufzudecken.

Vermeidung von Bias

Vorabinformationen könnten das Verhalten des Blue Teams beeinflussen und zu unnatürlichen Reaktionen führen. Die Neutralität der Testbedingungen gewährleistet objektive Ergebnisse, die für die Verbesserung der Sicherheitsstrategie essenziell sind.

Relevanz von Red Teaming innerhalb von TIBER und DORA

Red Teaming in Deutschland und der EU wird zunehmend durch spezifische regulatorische Rahmenwerke beeinflusst und gefordert. TIBER-EU (Threat Intelligence-based Ethical Red Teaming) und seine deutsche Umsetzung TIBER-DE, entwickelt von der Europäischen Zentralbank, zielen darauf ab, die Cyber-Resilienz im Finanzsektor durch standardisierte Red Teaming-Tests zu verbessern. Ab 2025 wird die EU-Verordnung DORA (Digital Operational Resilience Act) in Kraft treten, die für bestimmte Finanzunternehmen verpflichtende Red Teaming-Tests vorschreibt. Diese Rahmenwerke stellen sicher, dass Red Teaming-Aktivitäten in einem kontrollierten, ethischen und rechtlich konformen Umfeld stattfinden, wobei Aspekte wie Datenschutz, Haftung, Berichterstattung und Compliance berücksichtigt werden müssen. Unternehmen, die Red Teaming durchführen oder in Auftrag geben, müssen sich dieser rechtlichen Anforderungen bewusst sein und entsprechende Vorkehrungen treffen, um Risiken zu minimieren und regulatorische Vorgaben zu erfüllen.

Vielen Dank für dein Feedback! Wir werden es prüfen und unseren Artikel anpassen.

Hast du Feedback zum Thema Red Teaming? Schreib uns!

DSecured kann Ihnen helfen, Ihr Unternehmen durch Red Teaming sicherer zu machen.

Damian Strobel - Geschäftsführung

Weitere Dienstleistungen

Zusätzliche IT-Sicherheitslösungen für umfassenden Schutz

Red Teaming

Simulation echter Angriffe auf Ihr Unternehmen inklusive Personen, Infrastruktur und Prozesse. Ein umfassender Ansatz zur Überprüfung Ihrer gesamten Sicherheitsstrategie.

Mehr erfahren

Phishing-Übungen

Praxisnahe Phishing-Simulationen zur Sensibilisierung Ihrer Mitarbeiter. Erhöhen Sie die Awareness und reduzieren Sie das Risiko erfolgreicher E-Mail-basierter Angriffe.

Mehr erfahren