Django Security Check

Für Standard-Django-Apps

- Settings & Configuration Audit

- Basic OWASP Top 10 Testing

- Template Security & XSS Check

- Schnelles Ticket-basiertes Reporting

Unsere Experten analysieren Ihre Django-Anwendungen gezielt auf Sicherheitslücken und potenzielle Angriffsvektoren. Durch umfassende Prüfungen und praxisnahe Simulationen identifizieren wir Risiken und bieten maßgeschneiderte Lösungen zur Absicherung. So gewährleisten wir höchste Standards in Sachen Datenschutz und Systemsicherheit.

Was wir in Django-Projekten prüfen

Serializer, ViewSets, Permissions und Authentication Backends - mit Fokus auf Authorization Bypasses.

DEBUG-Mode, SECRET_KEY-Handling, ALLOWED_HOSTS und Middleware-Konfiguration in Production.

QuerySet-Security, Raw SQL Injections und unsichere Filter-Parameter in Custom Queries.

Django ist das Python-Framework für datengetriebene Webapplikationen - mit dem Boom von LLM/KI hat Django massiv an Popularität gewonnen. Die Framework-Defaults sind solide, aber Custom Code, REST-APIs und unerfahrene Entwickler führen regelmäßig zu kritischen Schwachstellen: von DEBUG=True in Production über Authorization Bypasses bis zu SQL Injections in Raw Queries.

Django REST Framework Security Wir testen Permissions, Serializer-Validierung, ViewSet-Authorization und Custom Authentication - 70% der Django-Projekte nutzen DRF, und genau hier entstehen Authorization Bypasses.

Configuration & Debug-Mode Issues DEBUG=True in Production, SECRET_KEY in Git, unsichere CORS-Settings oder fehlende Security-Middleware - wir prüfen Settings systematisch gegen Production Best Practices.

ORM & Query Security Raw SQL Injections, unsichere Filter-Parameter und QuerySet-Leaks - wir analysieren Custom Queries, Admin-Panels und Export-Funktionen auf Injection-Vectors.

Wir liefern priorisierte Ergebnisse mit Code-Beispielen, konkrete Fix-Vorschläge für Ihr Dev-Team und - falls gewünscht - Management-Zusammenfassungen für Stakeholder und Compliance-Audits.

{{ question.description }}

{{ addon.description }}

Hinterlassen Sie uns Ihre Kontaktdaten, damit wir Ihnen ein unverbindliches, maßgeschneidertes Angebot zusenden können.

Ihre Daten werden vertraulich behandelt und nicht an Dritte weitergegeben.

Große Teile des Internets basieren auf Websites und Webapplikationen.

Moderne Webseiten und SPA kommunizieren in aller Regel mit irgendeiner Art von API.

Vollautomatisierte Schwachstellenscans für Ihre IT-Infrastruktur oder Applikation.

Django-Pentests decken Framework-spezifische Schwachstellen auf - von Configuration Issues über DRF Permission Bypasses bis zu ORM SQL Injections.

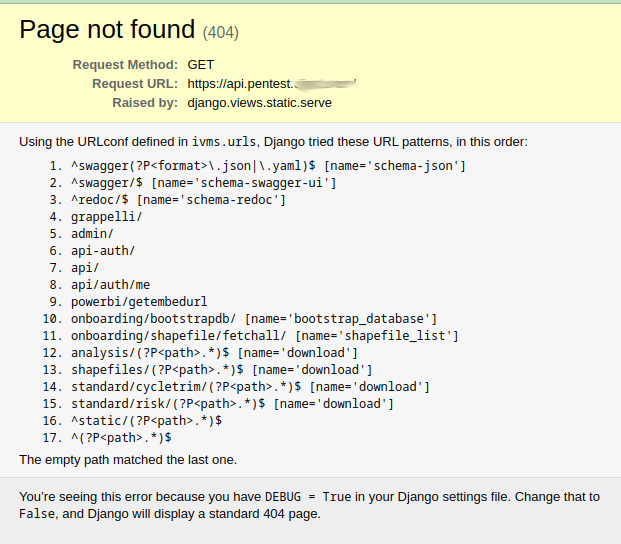

Der Klassiker: DEBUG=True in Production gibt die komplette Angriffsfläche preis - inklusive Settings, Middleware-Stack, Environment Variables und Datenbankzugängen. Wir prüfen Settings.py systematisch gegen Production Best Practices.

Django REST Framework: Fehlende oder falsch implementierte Permission Classes, unsichere ViewSet-Permissions und Authorization Bypasses durch Custom Authentication. Wir testen granular, ob User wirklich nur auf ihre eigenen Ressourcen zugreifen können.

Django ORM ist sicher - aber Raw Queries, .extra(), .raw() und Custom SQL in Views führen regelmäßig zu SQL Injections. Besonders bei Filter-Parametern, Exports und Admin-Panels finden wir unsichere Queries.

SECRET_KEY in Git-Repos, .env-Files in Production-Roots oder unsichere ALLOWED_HOSTS führen zu Session-Hijacking und CSRF-Bypasses. Wir prüfen Environment-Handling und Secret-Management.

Trotz Auto-Escaping in Templates: Custom Template-Tags, mark_safe() und JSON-Rendering führen zu XSS. Fehlende CSRF-Tokens in Custom Forms oder falsche @csrf_exempt-Verwendung ermöglichen CSRF-Angriffe.

Pickle-Deserialization in Session-Backends, unsichere YAML-Parsing oder eval() in Custom Code - selten, aber kritisch. Wir analysieren Deserialization-Vectors und Custom Middleware auf RCE-Potenzial.

70% unserer Django-Pentests beinhalten DRF - wir kombinieren Swagger/OpenAPI-Export mit Custom Tooling für effiziente API-Security-Tests.

Django REST Framework lässt sich mit Tools wie drf-spectacular als Swagger/OpenAPI-JSON exportieren. Das erlaubt uns, den Großteil der API-Endpunkte automatisiert zu testen - mit eigener Software prüfen wir systematisch alle Routes, Methods und Parameter auf Authorization Issues.

Wenn DEBUG=True in Production aktiv ist, liefert Django bei 404s und Exceptions die komplette URL-Conf - perfekt für Pentester, um "versteckte" oder "vergessene" Endpunkte zu finden. Das spart Fuzzing-Zeit und erhöht massiv die Effektivität des Pentests.

Der Preis hängt von der Komplexität ab - einfache Django-Apps vs. komplexe DRF-APIs mit Custom Permissions machen den Unterschied.

Für Standard-Django-Apps

Für API-heavy Django-Projekte

Unser Mini Pentest für Django prüft die kritischsten Schwachstellen: DEBUG-Mode in Production, DRF Authorization, ORM SQL Injections und CSRF-Protection. Ideal für schnelle Pre-Release-Checks oder als Einstieg in regelmäßige Security-Tests.

Fokussierte Prüfung der kritischsten Schwachstellen

Transparenter Festpreis - keine versteckten Kosten

Schnelles, umsetzbares Reporting als Ticket-Liste

Beliebte Erweiterungen:

Wir hatten das Privileg, mit einigen der weltweit führenden Unternehmen zusammenzuarbeiten und ihre IT-Sicherheit zu stärken.

Haben Sie Fragen zu unseren Dienstleistungen? Wir beraten Sie gerne und erstellen Ihnen ein individuelles Angebot.

Wir melden uns innerhalb von 24 Stunden bei Ihnen

Ihre Daten werden vertraulich behandelt

Direkter Kontakt zu unseren Experten